いつもシーズ広報ブログをご愛読いただいている皆さま、初めまして。業務管理部の金(キム)と申します。

私が所属する業務管理部では、デカメ―ルをはじめとした自社サービスのサポートや総務事務を行っている他、社内の情報セキュリティ管理も担当しております。

そこで今回は、社内セキュリティの取り組みにおいて経験した出来事をお話ししたいと思います。

社内セキュリティで実施していること

シーズでは、個人情報の保護および情報セキュリティ対策への一環として「プライバシーマーク」(JISQ15001:2017)、「ISMS」(ISO27001)を取得・運用しています。

この プライバシーマーク と ISMS が企業へ求めていることとしては、業務で使用しているPCを対象としたウイルス対策ソフトのインストールが代表的です。

そこで弊社では、「Kaspersky Endpoint Security」(以下、カスペルスキー)という社内指定のウイルス対策ソフトを導入しています。

もとはS社製のウイルス対策ソフトを導入していましたが、エンジニアたちが開発で使用する一部のツール(Gitなど)が正常に動作しなくなるという問題が起こり移行しました。

株式会社カスペルスキーのロゴ。2019年7月にリニューアルされました。

カスペルスキー運用での体験

乗り換えた後しばらくは問題なく運用できていましたが、ある日・・・

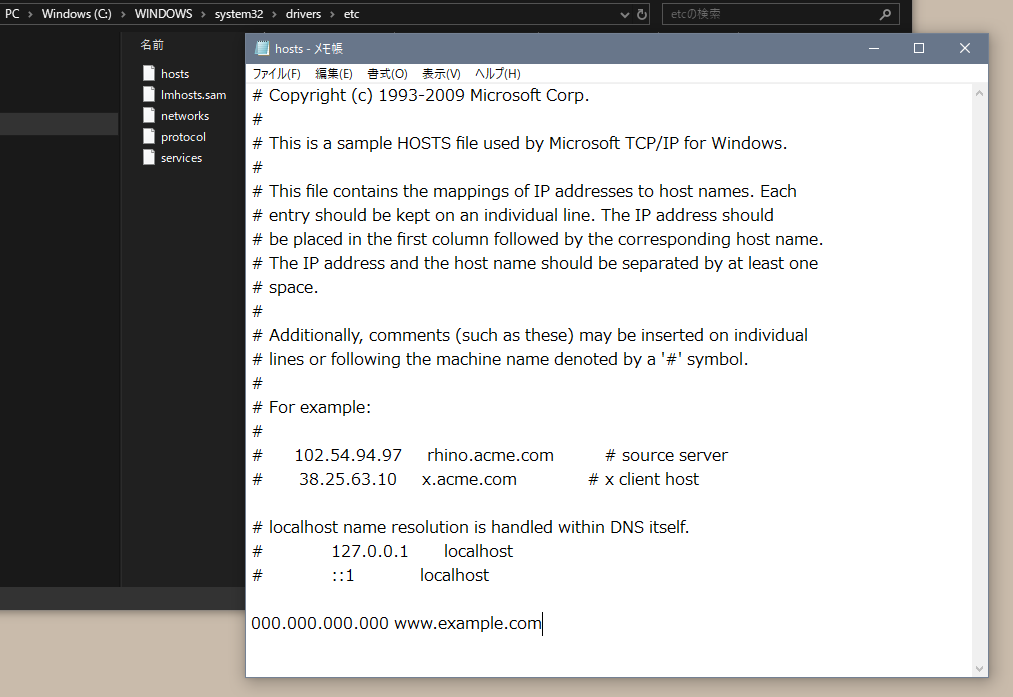

Webサイトの動作検証のため「hosts」ファイル(以下、hosts)を編集していると、保存しても変更が反映されず、内容が更新されないという問題が発生してしまいました。

この例では、「000.000.000.000 www.example.com」という設定を追加しようとしていますが、保存をかけてもまったく反映されませんでした・・・

調査の結果、ここで変更しようとしていた hosts がPC(Windows)のシステム部分に関連するファイルだったので、カスペルスキーが「PCに対する外部からの攻撃だ!」と誤検知したことが原因だと分かりました。

これを避けるため、任意のファイルのみ検知をしないようにする「除外設定」をカスペルスキー側の設定画面から行うことで解決できました。

リスク分析、および検討について

hosts を改ざんするウイルスは数多く存在し、感染すると普段見ているサイトが悪意ある別サイトにつながっているケースなど、大きなリスクをはらんでしまいます。

しかし、現在 Google などの大手サイトのほとんどでは https接続(暗号化通信)が行われており、SSL証明書およびその認証局によってなりすまし対策が強化されているため、この攻撃が成功する可能性は減少しつつあります。

また、弊社では開発において hosts を頻繁に編集・変更するため、仮に改ざんが行われていた場合でも即座に認識できることから、カスペルスキー側での hosts の監視解除(除外設定)を行うリスクは限りなく低いと判断し、実施いたしました。

情報セキュリティ管理とは

企業側からすれば堅牢なセキュリティほど望ましいことですが、行き過ぎた設定では日々の業務すら成り立たなくなってしまいます。セキュリティというとお堅いイメージですが、リスク分析を徹底した上で実務と照らし合わせつつ最適な対応を考えられる柔軟な発想がときに求められるお仕事です。

シーズでは、社内だけではなくお客様へのご提案においても、不正アクセスや各種攻撃などへのセキュリティ対策を重要視しております。お困り事などございましたら、ぜひ当社にお問い合わせくださいませ。

- 【参考リンク】お問い合わせフォーム:https://www.seeds-std.co.jp/contact/

以上、よろしくお願いいたします。